於上一篇我們防火牆、VPN、Proxy Server、DMZ、網段分割...等稍作了解說。今日的課程安排解說一些常見的入侵手法。

網路始終處於遭受惡意駭客攻擊的風險之中。攻擊者可能透過各種方式滲透網路,例如使用惡意軟體、進行釣魚攻擊或使用封包嗅探技術來竊取敏感資料。此外,網路操作也可能受到如封包泛洪等攻擊的干擾,進而導致業務中斷。

在接下來的內容中,您將深入了解這些以及其他常見的網路入侵攻擊手法。這些攻擊不僅威脅到組織的重要資訊,還可能損害企業的聲譽,影響客戶的信任與忠誠度,更甚者,因應和減輕這些攻擊的代價往往非常高昂,耗費大量資源。

在這一部分中,我們討論了每個網路固有的漏洞以及這些漏洞如何使組織成為網路攻擊的目標。惡意行為者攻擊網路的動機多樣,可能是出於財務利益、個人恩怨、政治原因,甚至是內部不滿的員工。安全分析師必須時刻保持警惕,識別並及時修補潛在的漏洞。

網路攔截攻擊

網路攔截攻擊透過攔截和修改網路流量來竊取或干擾傳輸中的資訊。攻擊者利用資料包嗅探技術來擷取資料,甚至可以更改網路流量內容,如竄改銀行轉帳資料。這類攻擊會對組織的業務運作和資料完整性造成重大威脅。

後門攻擊

後門攻擊是另一類網路威脅。後門通常是系統管理員為便於維護或故障排除而設置的隱藏存取點,卻可能被攻擊者利用以取得未經授權的持久存取權限。一旦入侵成功,攻擊者可執行惡意行為,如安裝惡意軟體或發動拒絕服務攻擊 (DoS),進一步加劇系統的脆弱性。

對組織的潛在影響

網路攻擊可能對組織產生多重負面影響:

重點總結

網路攻擊無所不在,攻擊者持續尋找系統漏洞並加以利用。網路攔截攻擊與後門攻擊是常見手段,可能造成財務、聲譽損失,甚至危害公共安全。因此,網路安全的維護至關重要,安全分析師需不斷提升技能,確保組織免受攻擊威脅。

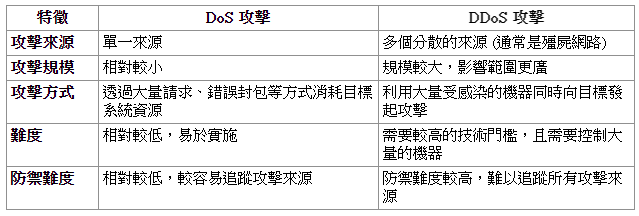

DoS 與 DDoS 攻擊的異同

DoS(Denial of Service)與 DDoS(Distributed Denial of Service)攻擊都是常見的網路攻擊手法,目的都是為了讓目標系統或網路服務無法正常運作。雖然兩者目標一致,但攻擊方式卻有所不同。

相似之處

目的: 兩者都是為了讓目標系統無法提供正常的服務,使合法使用者無法存取。

影響: 都會造成目標系統的性能下降、資源耗盡,甚至導致系統崩潰。

對應措施: 在一定程度上,兩者都可以透過防火牆、入侵偵測系統、流量控制等方式來防禦。

相異之處

DoS 攻擊

想像一個網站,若有人不斷地向網站伺服器發送無效的請求,最終會導致伺服器資源耗盡,無法回應其他用戶的請求,這就是DoS攻擊。

DDoS 攻擊

想像一個網站,若有數百萬台被感染的電腦同時向網站發起攻擊,就像洪水一樣淹沒了網站,導致網站無法正常運作,這就是DDoS攻擊。

簡單來說DoS 攻擊就像是一個流氓不斷地敲你家門,讓你無法安寧。而 DDoS 攻擊就像是一群流氓同時敲你家門,讓你應接不暇。

防禦之道

網路防火牆 :透過防火牆設定規則,過濾異常流量。

入侵偵測系統 :及時發現並阻止攻擊行為。

流量控制 : 對流量進行限制,防止過多的請求。

內容分發網路 (CDN) : 分散流量,減輕單一伺服器的負擔。

DDoS 防護服務 :購買專業的DDoS防護服務,提供更全面的保護。

SYN 洪水攻擊

* 攻擊方式:模擬 TCP 連線,透過大量 SYN 封包請求淹沒伺服器,無法處理超量請求。

* 影響:伺服器無法建立連線,導致無法運作。

ICMP 洪水攻擊

* 攻擊方式:持續發送 ICMP 請求,迫使伺服器回應並耗盡網路頻寬。

* 影響:最終導致伺服器崩潰。

死亡之Ping攻擊

* 攻擊方式:透過發送超大於 64KB 的 ICMP 封包來壓垮系統。

* 影響:系統超載並崩潰。

* 類比:如同將一塊大石頭丟入蟻丘,蟻群無法正常運作。

定義:IP 欺騙是一種攻擊方式,攻擊者更改來源IP地址,模擬授權系統以取得網路存取權限。

攻擊過程:駭客冒充自己並繞過防火牆規則,取得與目標電腦的網路存取權。

常見的 IP 欺騙攻擊類型

路徑攻擊(Man-in-the-Middle Attack)

重播攻擊(Replay Attack):

Smurf 攻擊:

防範 IP 欺騙攻擊的方法

網路協定分析器 有時稱為封包嗅探器或封包分析器,是一種旨在擷取和分析網路內資料流量的工具。它們通常用作監視網路和識別可疑活動的調查工具。有多種網路協定分析儀可用,但一些最常見的分析儀包括:

tcp轉儲

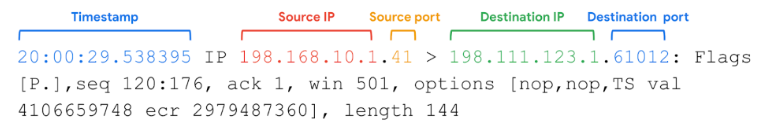

tcpdump是一個命令列網路協定分析器。它很流行、輕量級——這意味著它使用很少的記憶體並且 CPU 使用率很低——並且使用開源 libpcap 庫。 tcpdump 是基於文字的,這意味著 tcpdump 中的所有命令都在終端中執行。它還可以安裝在其他基於 Unix 的作業系統上,例如 macOS®。它預先安裝在許多 Linux 發行版上。

tcpdump 提供簡短的資料包分析,並將有關網路流量的關鍵資訊轉換為人類易於閱讀的格式。它將有關每個資料包的資訊直接列印到您的終端中。 tcpdump 也顯示來源 IP 位址、目標 IP 位址以及通訊中使用的連接埠號碼。

解釋輸出

執行指令後,tcpdump 將指令的輸出列印為命令列中嗅探的資料包,並可選擇列印到日誌檔案中。資料包捕獲的輸出包含許多有關網路流量的重要資訊。

您從資料包擷取中收到的一些資訊包括:

注意:預設情況下,tcpdump 將嘗試將主機位址解析為主機名稱。它還會將連接埠號碼替換為使用這些連接埠的常用關聯服務。

常見用途

tcpdump 和其他網路協定分析器通常用於捕獲和查看網路通訊以及收集有關網路的統計信息,例如排除網路效能問題。它們也可用於:

然而,攻擊者也可以惡意使用網路協定分析器來獲取有關特定網路的資訊。例如,攻擊者可以捕獲包含敏感資訊(例如帳戶使用者名稱和密碼)的資料包。作為網路安全分析師,了解網路協定分析儀的目的和用途非常重要。

重點

網路協定分析器(例如 tcpdump)是常見工具,可用於監視網路流量模式和調查可疑活動。 tcpdump 是一個命令列網路協定分析器,與 Linux/Unix 和 macOS® 相容。當您執行 tcpdump 命令時,該工具將輸出封包路由訊息,例如時間戳記、來源 IP 位址和連接埠號碼以及目標 IP 位址和連接埠號碼。不幸的是,攻擊者還可以使用網路協定分析器來擷取包含敏感資訊(例如帳戶使用者名稱和密碼)的資料包。

網路上的攻擊的最源頭是來自封包,於是封包的追蹤及偵測是防禦的根本。

1.封包偵測概述

目的:威脅行為者可能使用此技術取得未經授權的資訊存取。

封包結構:包含標頭(發送者與接收者的IP位址)及主體(可能包含有價值的信息,如個人資料、財務資訊等)。

封包偵測:利用軟體工具觀察網路中傳輸的封包,合法用途包括分析網路流量和調試問題。

2.惡意封包偵測

攻擊者可能會插入兩個設備之間的授權連線,利用偵測監視封包,取得有價值的資訊。

攻擊者可透過軟體或硬體工具存取並修改封包,改變例如收件者的銀行帳號等信息。

3.被動與主動封包偵測

被動封包偵測:攻擊者讀取在網路上傳輸的封包,觀察所有流量,類似於惡意閱讀別人的郵件。

主動封包偵測:攻擊者改變封包內容或將其重定向,類似於攔截並修改郵件後再投遞。

4.防範封包偵測的方法

使用 VPN:加密並保護在網路上傳輸的資料,避免駭客解碼及讀取私人資訊。

使用 HTTPS 網站:透過 SSL/TLS 加密資料,防止惡意行為者竊聽網路傳輸。

避免使用不受保護的 WiFi:公共場所的未加密 WiFi 會讓任何人都能訪問您的資料,建議使用 VPN 進行保護。

主動資料包嗅探:一種在傳輸過程中操縱資料包的攻擊

殭屍網路:受惡意軟體感染的電腦的集合,這些電腦受單一威脅行為者(稱為「殭屍牧人」)的控制

拒絕服務 (DoS) 攻擊:以網路或伺服器為目標並用網路流量淹沒它的攻擊

分散式阻斷服務 (DDoS) 攻擊:一種拒絕服務攻擊,它使用位於不同位置的多個裝置或伺服器向目標網路發送不需要的流量

互聯網控制訊息協議 (ICMP):設備使用的一種互聯網協議,用於告知對方網路上的資料傳輸錯誤

Internet 控制訊息協定 (ICMP) 洪水:攻擊者重複向網路伺服器發送 ICMP 請求封包而執行的一種 DoS 攻擊

IP 欺騙:攻擊者更改封包的來源 IP 以冒充授權系統並取得網路存取權限時執行的網路攻擊

路徑攻擊:惡意行為者將自己置於授權連接中間並攔截或更改傳輸中的資料的攻擊

資料包嗅探:透過網路擷取和檢查資料包的實踐

被動資料包嗅探:惡意行為者連接到網路集線器並查看網路上所有流量的攻擊類型

Ping of Death:一種 DoS 攻擊,當駭客透過向系統發送大於 64KB 的超大 ICMP 封包來 ping 系統時引起

重播攻擊:惡意行為者攔截傳輸中的資料包並延遲或在其他時間重複該資料包時執行的網路攻擊

Smurf 攻擊:攻擊者嗅探授權使用者的 IP 位址並用 ICMP 封包淹沒該位址時執行的網路攻擊

同步 (SYN) 洪水攻擊:一種 DoS 攻擊,它模擬 TCP/IP 連接並用 SYN 封包淹沒伺服器

本章介紹了網路安全的關鍵問題,強調了惡意攻擊對網路運作與安全的威脅。攻擊者可能透過多種方式如惡意軟體、釣魚攻擊、封包嗅探等手法入侵系統,竊取敏感資訊或干擾業務運作。常見的攻擊手法如網路攔截、後門攻擊以及DoS和DDoS攻擊,均會對組織造成財務損失、聲譽損害,甚至可能危及公共安全。

此外,IP欺騙攻擊和tcpdump等網路協定分析器的使用也是章節中的重要部分,這些工具既可用於合法的網路監控,也可能被攻擊者用來窺探敏感資訊。因此,網路安全分析師必須持續提升技能,使用防火牆、流量控制等技術來防範攻擊。封包偵測和監控是有效的防禦手段,透過仔細觀察網路流量,分析潛在的威脅行為,以保護網路系統的完整性和安全。